Quién accede a qué: tecnologías y buenas prácticas públicas en la protección del dato

Sería casi imposible calcular la cantidad de datos que tiene la Administración Pública, pero lo que es seguro es que los responsables de toda esta información tienen entre sus prioridades el mantenerlos seguros, lo que también conlleva la gestión de qué personas acceden a qué datos, para qué uso y en qué condiciones.

En un mundo donde la información es tan valiosa como el oro, la administración pública se enfrenta a una creciente presión para salvaguardar la privacidad y los datos sensibles de millones de ciudadanos. Con el vertiginoso aumento de las amenazas cibernéticas y las filtraciones de datos, la seguridad de la información se ha convertido en una prioridad candente. La administración pública, consciente de su responsabilidad implícita en la custodia de la identidad ciudadana, proteger la privacidad de los ciudadanos es tan crucial como defender las fronteras físicas, pero con la necesidad de mantener un equilibrio delicado entre la seguridad y la accesibilidad de los servicios públicos.

“Son muchos los desafíos que se plantean para lograr una efectiva protección de datos”, reconoce Ildefonso Vera, Director de Innovación, Procesos y Transformación Digital (ISDF). Entre los más principales, este responsable destaca el cumplimiento normativo, la gestión de datos masivos, el equilibrio entre privacidad y acceso y, sobre todo, la ciberseguridad.

“Actualmente uno de los principales objetivos de las empresas es la protección de las posibles brechas y ataques cibernéticos, que pueden exponer a terceros la información sensible y/o crítica de las empresas. A esto no ayuda el constante avance tecnológico, las administraciones deben adaptarse a los distintos avances que introducen nuevas amenazas a las que hacer frente”, explica, añadiendo que otro de los desafíos a los que se enfrentan las administraciones es “la escasez de recursos y la retención de talento. En muchos casos se ponen de manifiesto restricciones presupuestarias y de personal que afectan a la implementación de medidas de protección de datos”.

Mientras, Nacho Santillana, Director de Sistemas de Información en el Ayuntamiento de Barcelona, aglutina los desafíos a los que se enfrenta la administración en tres categorías principales: Desafíos tecnológicos (“las administraciones públicas utilizan sistemas informáticos cada vez más complejos y sofisticados, lo que aumenta el riesgo de ciberataques. Además, la proliferación de dispositivos móviles y el uso de la nube complican aún más la gestión de la seguridad”), normativos (“la normativa de protección de datos es cada vez más exigente, lo que obliga a las administraciones públicas a adoptar medidas complejas y costosas para cumplir con sus obligaciones”) y

Culturales (“la cultura de la seguridad en las administraciones públicas a menudo es insuficiente, lo que puede conducir a errores humanos que ponen en riesgo los datos”). Sin embargo, en lo que ataña a la protección de datos y la gestión de accesos e identidades, Santillana enumera la gestión de grandes volúmenes de datos (“las administraciones públicas recopilan y procesan una gran cantidad de datos personales, lo que dificulta su gestión y protección”), la identificación y autenticación de usuarios (“es importante garantizar que solo los usuarios autorizados puedan acceder a los datos”), la gestión de riesgos (“las administraciones públicas deben identificar y evaluar los riesgos de seguridad asociados a sus sistemas y datos”) y la formación y concienciación del personal (“es importante que el personal de las administraciones públicas esté formado en materia de protección de datos y seguridad”).

Cómo responder a ellos

Vistos pues cómo se articula algunos de estos retos, la pregunta a realizar es cómo se están afrontando.

Santillana explica que las administraciones públicas “deben adoptar un enfoque holístico que combine medidas tecnológicas, normativas y culturales” y señala algunas de las medidas que pueden adoptar, como inversiones en seguridad (“as administraciones públicas deben invertir en sistemas de seguridad robustos y actualizados”), la implementación de políticas y procedimientos de seguridad (“claros y estrictos”) o la formación y concienciación del personal “sobre la importancia de la protección de datos y la seguridad”.

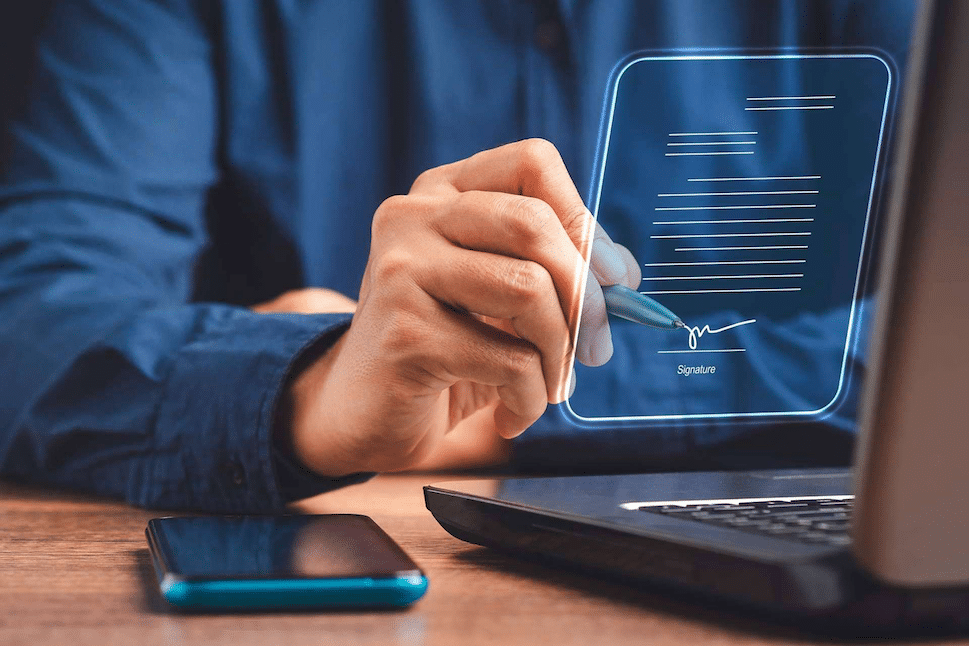

En particular, el Ayuntamiento de Barcelona aborda estos desafíos a través de la sede electrónica, concebido como el espacio virtual a disposición de la ciudadanía para acceder a la información, los servicios y los trámites electrónicos del Ayuntamiento. “La gestión y la administración de la sede electrónica corresponden a la Secretaría General. Las áreas y distritos del Ayuntamiento, los organismos autónomos y las entidades que integran su sector público son responsables, en el ámbito de sus competencias, de la integridad, la veracidad y la actualización de la información, de los trámites y de los servicios que se encuentran en la Sede electrónica.

Mientras, en el ISDF, se encaran estos desafíos “desarrollando procesos y procedimientos que aseguren la protección de datos. Esto se cumplimenta con acciones de formación e información a los empleados haciéndoles partícipes de todo el proceso y trasladando la importancia que tiene la gestión adecuada de los datos y la preservación de los mismos”, en palabras de Vera.

Óptica tecnológica

Desde el punto de vista de los proveedores de tecnología, estos intentan desarrollar medidas de seguridad especifica que ayuden a los organismos (tanto públicos como privados) a la consecución de estos objetivos.

“Imprivata tiene en su portfolio diferentes soluciones orientados a garantizar la protección de datos, entre los cuales tenemos sistemas de autenticación ágil mediate doble factor (Imprivata OneSign Enterprise Access) diseñados para proteger el acceso, incrementando la seguridad y ahorrando tiempo a los empleados; tenemos una solución de supervisión activa de accesos (Imprivata FairWarning) mediante sistemas de IA (Inteligencia Artificial) que monitoriza el correcto acceso a los datos por parte de los empleados, detectando las conductas sospechosas que puedan incurrir en violaciones de acceso para su posterior supervisión manual”, detalla Víctor Pineiro, Solutions Engineer for the Iberia Region de la compañía, quien tambén habla de “una solución para la monitorización y auditoría de los accesos privilegiados dentro de la organización mediante la implementación sistemas de «confianza cero» (Imprivata PAM) que sería como la supervisión de supervisores por decirlo de alguna manera, sistemas para la supervisión y auditoría de proveedores (Imprivata SecureLink EA) que tienen acceso a las redes de las organizaciones y por último un sistema de gestión de identidades automático basado en roles (Imprivata Identity Governance) que gestiona las altas, modificaciones y bajas en las diferentes cuentas de acceso de los empleados”.

Preguntado por cómo la tecnología puede dar respuesta a las normativas que rigen la protección de los datos (que, como hemos visto, es uno de los desafíos reconocidos por los representantes de la administración), Pineiro señala que en España “predomina una supervisión puramente reactiva de los datos, eso quiere decir que alguien solo revisará los accesos cuando exista una solicitud tipo, petición, reclamación o denuncia, y esto implica que solo una pequeñísima parte de los accesos no deseados va a ser realmente investigado, y lo que se ve cuando se investiga una violación de acceso, es que muchas veces se encuentran que esa violación ha sido constante y repetida en el tiempo hasta que se ha hecho una investigación de acceso”.

Sin embargo, considera que la ingente cantidad de datos generados “hace inviable la supervisión manual, con lo cual los profesionales responsables por velar por la protección de esos datos necesitan herramientas automaticen esa supervisión de manera efectiva, y ahí es donde entran una de la solución de FairWarning de Imprivata. Lo que vemos es que, al existir una supervisión proactiva y efectiva de los datos, crea un efecto disuasorio en determinadas conductas que son difíciles de erradicar cuando estas herramientas no están implementadas. Al poco de implementar nuestra herramienta, suelen aflorar conductas en las que empleados acceden a datos de compañeros de trabajo, familiares, o incluso famosos que no les correspondería estar viendo, y ese tipo de conductas se suele reducir una vez que hay un conocimiento general que los accesos están supervisados y no simplemente registrados”.

Cumplimiento normativo

Ahondando en el cumplimiento normativo, Nacho Santillana explica que La estrategia para garantizar el cumplimiento normativo en el Ayuntamiento de Barcelona se concreta en la creación de una web que “garantiza la protección de datos, facilitando de forma ágil y rápida acceso a la política de privacidad relativa al tratamiento de datos al mismo tiempo que informa de los datos que asisten a sus intereses, para poder controlar de manera efectiva sus datos personales”. Además, señala que el Ayuntamiento de Barcelona garantiza la seguridad del entorno de la Sede electrónica y aplicaciones corporativas “con el uso de los correspondientes certificados de dispositivo seguro”.

Mientras, el Director de Innovación, Procesos y Transformación Digital (ISDF) explica que una de las primeras medidas adoptadas para el cumplimiento normativo fue “dotar a la empresa de los recursos necesarios y el conocimiento necesario para conocer y saber cómo nos afecta este tipo de normativa. En este caso las personas encargadas se tuvieron que familiarizar con las leyes y regulaciones existentes tanto a nivel nacional como europeo”. Además, se dio un segundo paso: identificar y evaluar los riesgos, con el objetivo de “identificar amenazas y vulnerabilidades en el ámbito de actuación de la empresa”.

Una vez realizados los pasos anteriores “se redactaron políticas y procedimientos claros donde se refleja cómo se deben manejar y proteger los datos personales”, detalla Vera quien también recuerda la gestión de incidentes, “elaborando un plan de respuestas a incidentes donde se indican los distintos pasos a seguir en el caso de que se produzcan violaciones o brechas de seguridad. Todo lo anterior se completa con acciones de formación, información y, sobre todo, concienciación a los empleados para que entiendan la importancia de la seguridad de los datos. Además, también se tiene en cuenta la protección de datos desde el diseño, así como la evaluación de proveedores cuando se comparten datos con terceros”.

En lo que a la gestión de identidades se refiere, este responsable explica que su organismo ha implementado “controles de acceso implementando sistemas de gestión de identidades (IAM) que permiten asignar y gestionar permisos de acceso de manera eficiente. Tenemos que asegurar que solo las personas autorizadas tengan acceso a aquellos datos para los que están autorizados. La coherencia en el sector público se está asegurando a través de normativas y marcos legales, mediante las autoridades de supervisión, la evaluación del impacto, con programas de formación y concienciación y con la coordinación institucional”, resume.

Ante tantos pasos y medidas, y con los retos de falta de recursos (tanto técnicos como humanos y económicos) preguntamos sobre cómo se priorizan unas sobre otras. “La evaluación y priorización de inversiones en la administración pública obedecen a la consecución de un proceso estructurado que tiene distintas consideraciones clave”, recuerda Vera quien destaca el cumplimiento normativo (“se deben identificar las leyes específicas y regulaciones que se apliquen a una determinada administración. Se debe asegurar que las inversiones respondan a los requisitos legales”), la evaluación de soluciones (“una vez que tengamos las distintas soluciones se deben analizar y comparar. Para realizar este análisis y comparación debemos tener en cuenta el sistema de gestión de accesos e identidades, sistemas de prevención de pérdidas de datos (DLPs), soluciones de cifrado, etc.”) y el análisis de costos y beneficios (“estudiar el costo de implementar las distintas soluciones de seguridad y observar la eficacia y eficiencia de las mismas”) como algunas de las claves. “Estos principales desafíos necesitan mantener un enfoque proactivo (diligencia debida) y mantener la inversión en tecnología y capacitación para conseguir una protección eficaz de los datos”, concluye.

Para el Director de Sistemas de Información en el Ayuntamiento de Barcelona los factores que marcan las inversiones en seguridad por pate de las AAPP son los riesgos de seguridad (“la administración pública recopila y almacena una gran cantidad de datos personales, lo que la hace un objetivo atractivo para los ciberataques. Por ello, es importante evaluar los riesgos de seguridad asociados a los sistemas y datos de la administración pública para determinar las inversiones necesarias para mitigarlos”), los

requisitos normativos (“la administración pública está sujeta a una serie de normativas de protección de datos, como el Reglamento General de Protección de Datos (RGPD). Las inversiones en tecnología de seguridad de datos y gestión de accesos e identidades deben permitir a la administración pública cumplir con estas normativas”) y los objetivos estratégicos (“la administración pública puede utilizar la tecnología de seguridad de datos y gestión de accesos e identidades para mejorar la eficiencia, la eficacia y la transparencia de sus servicios. Por ello, las inversiones en estas tecnologías deben estar alineadas con los objetivos estratégicos de la administración pública”).

Por eso, en su opinión hay varias Las consideraciones clave que guían estas decisiones. Por un lado, la necesidad de proteger los datos personales, puesto que estamos ante “un derecho fundamental de los ciudadanos. Por ello, las inversiones en tecnología de seguridad de datos y gestión de accesos e identidades deben estar orientadas a proteger los datos personales de la administración pública de accesos no autorizados, uso indebido, divulgación o pérdida”. Además, Santillana recuerda que la administración pública está sujeta a una serie de normativas de protección de datos, por lo que las inversiones en tecnología de seguridad de datos y gestión de accesos e identidades “deben permitir a la administración pública cumplir con estas normativas”, sin olvidar que puede ayudar a 2mejorar la eficiencia y la eficacia de sus servicios. Por ejemplo, la automatización de los procesos de gestión de accesos e identidades puede ayudar a la administración pública a reducir los costes y mejorar la calidad del servicio”.

Este responsable también considera que se debe asegurar la transparencia. “La administración pública está sujeta a los principios de transparencia y acceso a la información. Las inversiones en tecnología de seguridad de datos y gestión de accesos e identidades deben permitir a la administración pública garantizar la transparencia de sus procesos y sistemas”.

Acceso e integridad

¿Cumplen las tecnologías todos estos condicionantes? Para el responsable de Imprivata no hay duda de que sí, teniendo en cuenta que algunas de sus soluciones se integra con la plataforma de recursos humanos existente “para el alta, baja y modificación de usuarios de manera automática con gestión de aplicaciones basadas en roles de usuarios, limitando el acceso a las aplicaciones a solo los usuarios que estén autorizados en base a la función que desarrollan, esta herramienta tiene la ventaja de que es capaz de integrarse con cualquier tipo aplicaciones aunque no dispongan de interfaces de integración (API)”.

Al automatizar este proceso “no solo se consigue un ahorro en el aspecto administrativo de la gestión de usuarios, sino que también evita el error humano que se produce durante la gestión de miles de identidades, recordemos que un solo usuario está por lo general dado de alta en diferentes aplicaciones para ejercer sus funciones, y la eliminación de los usuarios mochila, que son los usuarios a los que se les da manualmente de alta, pero nunca de baja, o la baja solo es parcial ya que solo se hace en ciertas aplicaciones debido a la escasez de recursos humanos para ejecución de esas tareas administrativas”, destaca Víctor Pineiro.

En otro orden de cosas, este responsable también alude a sus soluciones que permiten proteger los recursos críticos “con múltiples factores de autenticación además de la correcta supervisión, autorización o denegación de acceso, monitorización y auditoría (mediante video y texto) de los mismos, recordemos que estos son los objetivos principales durante un posible ciberataque, y esta solución también tiene la capacidad de añadir un nivel de abstracción entre el usuario que solicita el acceso y la cuenta de servicio que lo ejecuta, reduciendo enormemente la superficie de ataque a estos recursos al no revelar las contraseñas de los recursos protegidos. Esta solución la tenemos enfocada para usuarios internos”, así como las que están más enfocadas en la gestión de acceso a terceros/proveedores, lo que permite “la verificación de empleo cuando un trabajador de un proveedor intenta conectarse a un servicio, además de proveer un acceso muchísimo más restringido a un servicio en concreto, en vez de un acceso amplio a la red como sucede con las VPN, ese empleado del proveedor una vez haya sido verificado y autorizado, el acceso que tenga podrá ser auditado en video y texto para dar mayor visibilidad a lo que hacen los proveedores cuando están conectados a las redes de nuestros clientes. Este acceso podrá ser facilitado sin tener que compartir contraseñas con los proveedores”.

Promover la seguridad

Sin embargo, y más allá de las cuestiones tecnológicas, uno de los principales desafíos señalados con anterioridad es todo lo relativo a la cultura de seguridad que debe imperar en las organizaciones.

Para promover esta cultura, el Ayuntamiento de Barcelona, por ejemplo, está realizando políticas activas de formación y concienciación de todo el personal que forma parte del consistorio, “fomentando cambios culturales y de mentalidad y dotándolos de las herramientas digitales que les permitan afrontar este reto”, en palabras de Nacho Santilla, quien detalla que se está logrando este reto “fomentando las habilidades digitales y poniendo a disposición de todos los empleados a través de la intranet información actualizada sobre protección de datos y seguridad informática”.

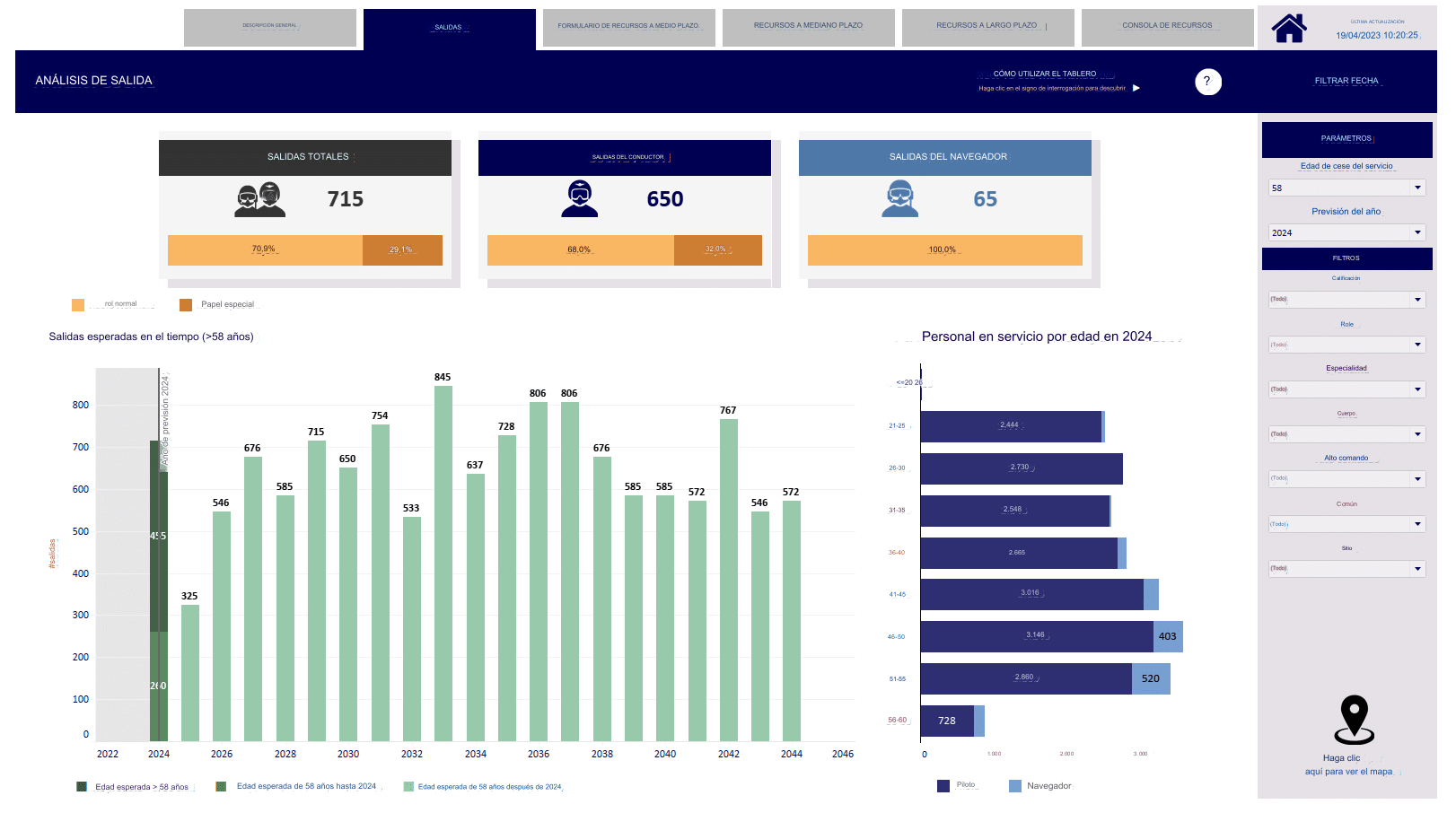

De hecho, esta formación incluye aspectos como un postgrado digital de capacitación (que implica la puesta en marcha de “soluciones formativas especializadas en desarrollo del talento digital, como seminarios o posgrados, hasta llegar a actuaciones detalladas para el uso de herramientas de la inteligencia de negocio y de explotación y análisis de datos), o el TED/Webinar municipal con el que se impulsan las herramientas y metodologías para “poder desarrollar sesiones efectivas sobre plataformas virtuales de comunicación para el uso de la organización municipal e impulsar que el total de las exposiciones promovidas desde la Gerencia de Personas y Desarrollo Organizativo, para la organización municipal, se realicen sobre este soporte”.

Además, Santilla explica que se están desarrollando nuevas profesiones en la relación de puestos de trabajo. “El objetivo del proyecto es disponer de un estudio de la evolución prevista de los servicios municipales y de las necesidades de la ciudadanía, para poder identificar qué categorías se requerirán de futuro para desarrollar los puestos de trabajo que requerirá la organización municipal”.

El consistorio también está inmerso en la transformación digital de la organización, lo que “pasa por el desarrollo de competencias de la plantilla municipal pero también por la búsqueda de competencias digitales en todas las personas que acceden de nuevo ingreso al Ayuntamiento”. Por otro lado, también se está apostando por la formación a nivel legal en relación a la normativa que rige la interoperabilidad entre diferentes organismos y empleados de la administración pública:

Como resume Ildefoso Vera, “la mejor manera de asegurar una cultura de seguridad de datos en las empresas es, como en todo proceso de transformación, poniendo a la persona en el centro. En este sentido tenemos que hacer una labor de acompañamiento y desplegar estrategias de gestión del cambio”.

En su opinión, dicha estrategia debe “contener principios de formación, información y concienciación de las personas, además de los distintos mecanismos que nos permitan evaluar la efectividad de estas políticas. Deben ponerse en práctica antes, durante y después de la implantación de los nuevos procesos en seguridad de datos y gestión de identidades. Como digo debe ser una constante en la aplicación de los distintos cambios y se debe dotar a las empresas de los recursos necesarios para llevar a cabo esta labor”.