La cadena de suministro, blanco perfecto para los ciberdelincuentes

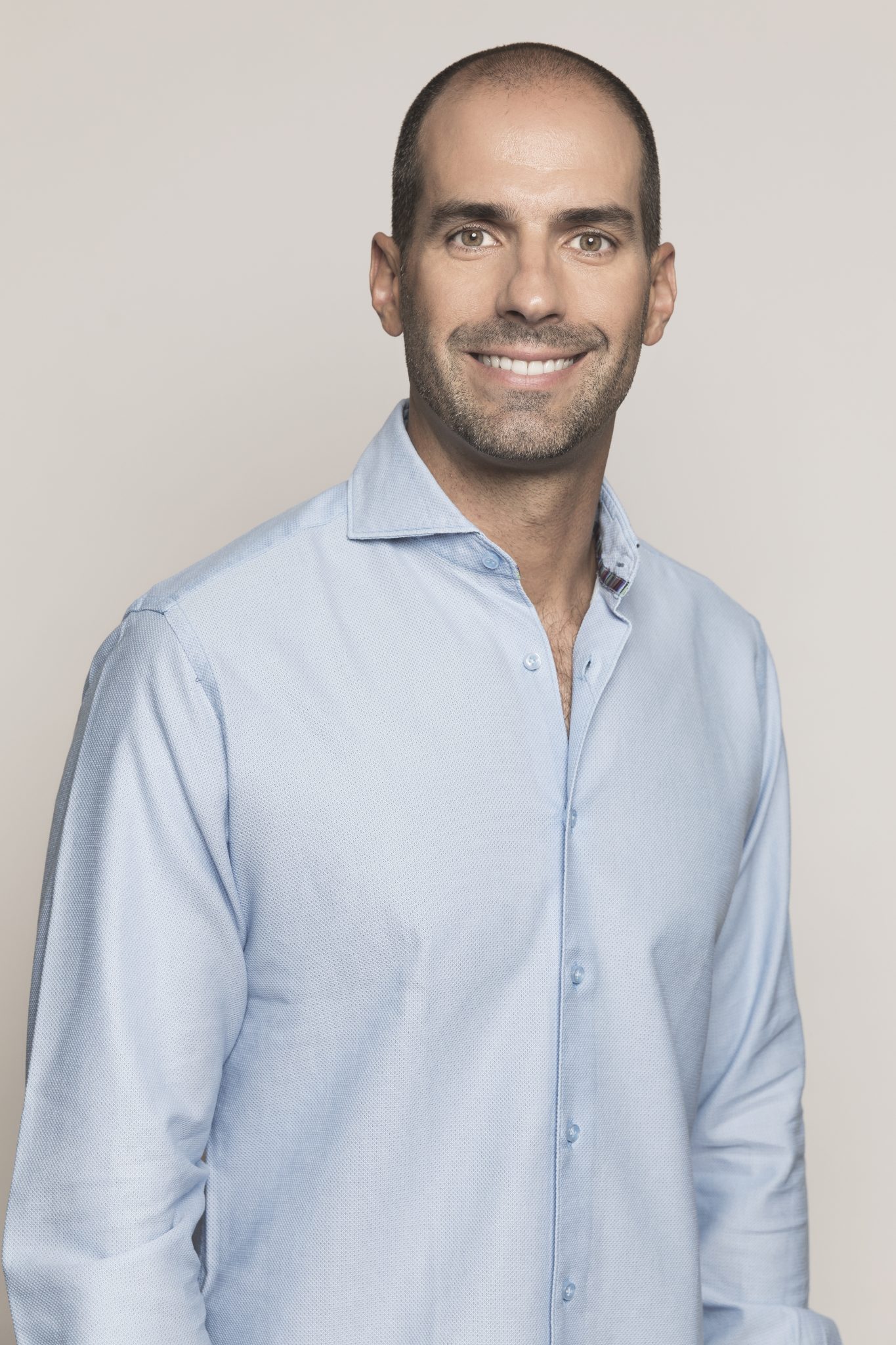

Matt Hubbard, Director, Enterprise Product & Solutions Marketing, Armis

Día a día, los ataques a la cadena de suministro se incrementan en frecuencia y sofisticación, además de afectar a un sector amplio de industrias: compañías petroleras, farmacéuticas, comercio minorista o cualquier otra industria con una red de suministro compleja está en el punto de mira de los ciberdelincuentes.

Por lo general, estos ataques se centran en manipular físicamente productos electrónicos como ordenadores, cajeros automáticos, sistemas de energía o redes de datos corporativas, para instalar un malware que resulte indetectable y usarlo como instrumento para infiltrarse en una organización.

Según señala el Foro de Seguridad de la Información, el riesgo de un ataque a la cadena de suministro se debe en gran medida a la exposición e intercambio de información con proveedores. Aunque se trata de una práctica necesaria para asegurar que la cadena de suministro funcione, su mala gestión puede ocasionar la pérdida de información confidencial, la interrupción de procesos o el daño a la reputación de una organización. Además, el uso de balizas, sensores, robots de inventario y otros nuevos elementos tecnológicos, aumenta la superficie potencial de los ataques.

Sin ir más lejos, el proveedor de soluciones de IT Kaseya fue blanco de un ransomware en la cadena de suministro de la compañía, en julio de 2021. Según CNN, entre 800 y 1.500 de sus empresas clientes en países como España, EE. UU., Alemania y otros, resultaron víctimas de este ciberataque.

Lo cierto es que, en este último año, se ha seguido incrementando el número de amenazas dirigidas a todo tipo de organizaciones, y 3 de cada 5 (58%) han experimentado una o más infracciones de seguridad. Así lo revela el informe de tendencias y estado de la ciberguerra de Armis: 2022-2023, por lo que cada vez resulta más crucial observar de forma constante la actividad y el estado de todos los dispositivos de una red, para detectar aquellos que se desvíen de su comportamiento habitual.

No podemos olvidar tampoco el incremento exponencial del denominado Internet de las cosas (IoT) dispositivos interconectados a través de Internet, y del IoT industrial (IIoT) que aplica conceptos y tecnologías similares a entornos industriales, tales como fábricas, logística y cadenas de suministro. Estos dispositivos y sistemas IIoT se utilizan para controlar y operar infraestructura crítica, como suministros de energía y gas, plantas de energía nuclear, refinerías de petróleo o sistemas de gestión de tráfico.

Dado que estas infraestructuras son esenciales para proporcionar bienes y servicios y proteger a la población, son objetivos principales para los ciberdelincuentes. Además, los componentes de tecnología operativa (OT) que hacen funcionar estos sistemas suelen estar conectados a redes de tecnología de la información (TI), lo que proporciona una vía para que los ciberdelincuentes pasen de las redes de TI a las de OT.

Visibilidad completa para prevenir ciberataques

El escenario donde operan los ciberdelincuentes evoluciona constantemente y factores como la pandemia y la guerra de Ucrania han impuesto aún más presión en la mayoría de las organizaciones tanto públicas como privadas.

Para evitar este tipo de ataques, el primer paso es tener visibilidad sobre los sistemas críticos corporativos, identificando y eliminando vulnerabilidades, e implementando mecanismos de control.

Poder identificar, categorizar y disponer de información completa sobre todos los activos de los sistemas de IT y OT, incluidos SCADA, PLC, DCS, servidores, ordenadores portátiles, cámaras IP, lectores de tarjetas de identificación, etc. es clave.

Un segundo paso es poder visualizar las conexiones existentes y potenciales entre los dispositivos, incluyendo aquellos no gestionados, así como las redes o los canales de comunicación no autorizados. Utilizar un modelo Purdue puede resultar de interés para ayudar en el diseño y evaluación de la estrategia de segmentación de red.

Una vez que todo está identificado y categorizado, se trata de observar la actividad y el estado de todos los dispositivos de la red sin interrupción para poder detectar fácilmente aquella actividad que se desvía de su comportamiento normal establecido, para valorar si se trata de un simple error de configuración, una infracción de las políticas o alguna actividad fuera de lo normal, tales como solicitudes de conexión o software extraño que se ejecuta en el dispositivo.

Todo ello colabora a una visión completa y en tiempo real de lo que está ocurriendo, que permite a las organizaciones mitigar el riesgo de forma proactiva antes de que se produzca un ataque.

Y es que, con la creciente sofisticación de los vectores de ataque y el aumento de amenazas como el ransomware y las amenazas internas, las organizaciones no pueden dejar de reforzar sus defensas de seguridad para evitar interrupciones en las operaciones, que podrían provocar costosos tiempos de inactividad y fallos en servicios críticos.