Ciberseguridad en las AA.PP. ¿Están en riesgo los organismos públicos?

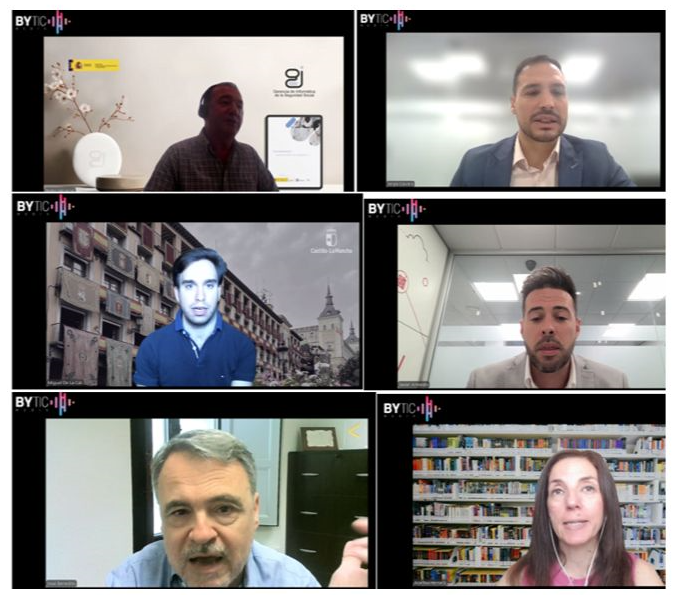

Sin duda, los constantes y cada vez más sofisticados ciberataques tienen no solo a la empresa privada en su punto de miro. La Administración Pública se ha convertido también en una víctima más que deseada por los ciberdelincuentes. ¿Cómo debe afrontar la AA.PP. este desafío? ¿Están en riesgos los organismos públicos? Estas han sido algunas de las cuestiones sobre las que se articuló el evento organizado por Byte TI, en colaboración con Adjudicaciones TIC y patrocinado por Proofpoint, VMware y Thales.

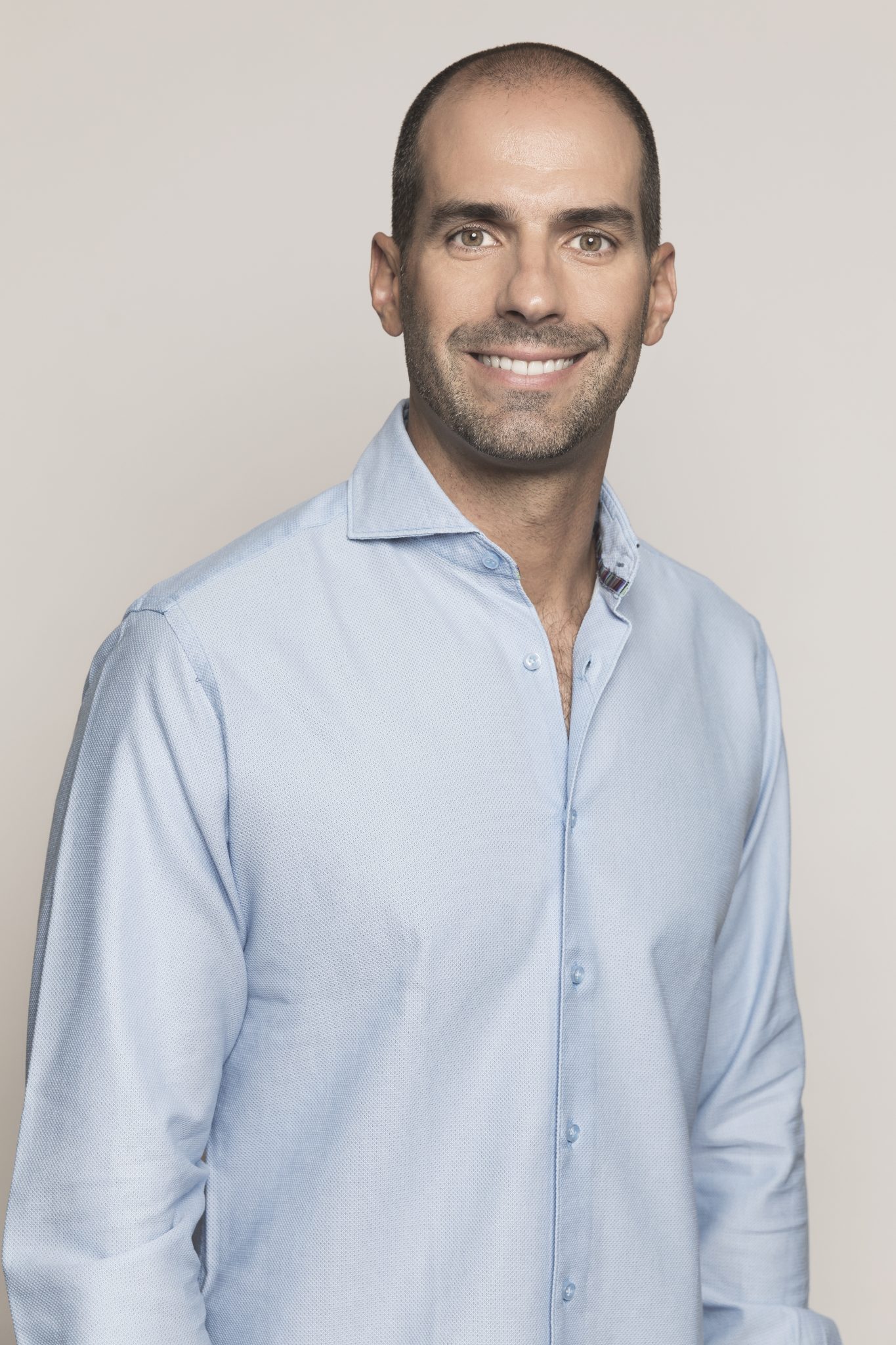

Un foro que contó con la participación de Esther Muñoz Fuertes, subdirectora general de Ciberseguridad, Protección de Datos y Privacidad de Madrid Digital (Comunidad de Madrid); Ignacio Pérez, responsable de Seguridad Aragonesa de Servicios Telemáticos; Eusebio Moya López, director de Seguridad de la Información y Protección de Datos de la Diputación de Valencia; Carlos Canitrot, Market Research Manager de ByTIC; Pedro Álamo, Senior Named Account Manager Public Sector de Proofpoint; Guillermo Martín, Regional Sales Manager para España y Portugal de Thales; e Ignacio Arrieta, Solutions Engineering Director de VMware.

Un encuentro que partió analizando cómo de “segura” es ahora mismo la Administración Pública española, gracias a los datos aportados por Carlos Canitrot, Market Research Manager de ByTIC quien señaló cómo la ciberseguridad es uno de los principales objetivos del Gobierno, según queda reflejado en el Plan España Digital 2025, en el Plan de Recuperación y Resiliencia y en el Plan de Digitalización de Administraciones Públicas.

Inversión en ciberseguridad

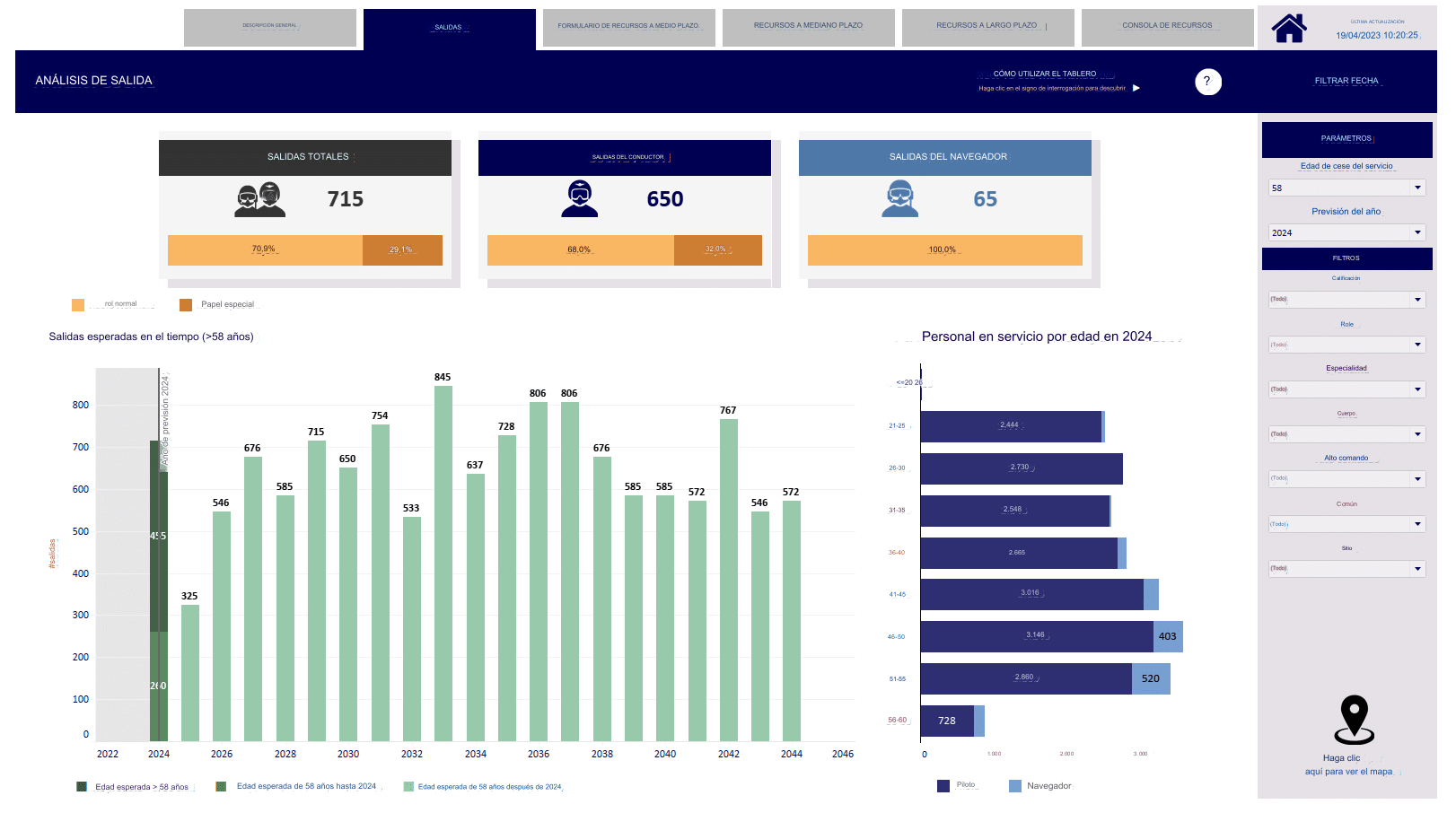

Canitrot explicó cómo, “en 2021, la inversión de la AA.PP. superó los 5.300 millones de euros, de los que casi 100 millones de euros fueron destinados a reforzar tanto en software, como en hardware y servicios la ciberseguridad de los organismos públicos. Una inversión que este año seguirá incrementándose; concretamente, el Plan de Digitalización de Administraciones públicas tiene prevista una inversión superior a los 3.974 millones de euros hasta 2025, de los que 1.196 millones se invertirán a lo largo de 2022.De ellos, muchos irán destinados a proyectos relacionados con la ciberseguridad como los de la Secretaría General de Administración Digital, con una inversión para este año prevista de 30 millones de euros; el de la próxima construcción del Centro Demostrador de Computación Cuántica aplicado a la ciberseguridad, con una inversión de 6 millones de euros hasta 2023; o la inversión en infraestructuras digitales, “cifrada en 197 millones de euros este año y de los que una parte muy importante irá destinada a la ciberseguridad”.

Nos encontramos ante un escenario en el que la ciberseguridad se convierte en una de las apuestas más estratégicas de las inversiones de la Administración Pública. Así lo corroboraba Esther Muñoz, subdirectora general de Ciberseguridad, Protección de Datos y Privacidad de Madrid Digital (Comunidad de Madrid) que aseguraba cómo para ellos “la ciberseguridad es clave”.

Y es que, como detalló, Madrid Digital, la agencia para la transformación digital de la Comunidad de Madrid, “da servicio a más de 4.000 sedes y más de 150.000 usuarios, más de 10.000 PCs, miles de servidores…entre los que, por ejemplo, se encuentra todo lo relativo a las comunicaciones de datos y de móviles, incluso a los hospitales”.

Por ello, desde Madrid Digital el enfoque que se está aplicando de la ciberseguridad abarca desde la protección y prevención a la detección, respuesta y recuperación, “siempre además con criterios de gobierno, supervisión y control”, concluyó Muñoz.

Formar y concienciar al usuario

Según Esther Muñoz “es necesario realizar un análisis de riesgos ya que los recursos no son infinitos y tener un control continuo”. Además, aseguró todas estas acciones no son completas sin la concienciación y la comunicación con el empleado y con el ciudadano. “Ellos son nuestra primera línea de defensa pero también son el eslabón más débil”afirmó

La diversidad de servicios que se ofrecen desde Madrid Digital también fue resaltada por Eusebio Moya López, director de Seguridad de la información y protección de datos de la Diputación de Valencia aunque, en su experiencia, estas diferencias son, básicamente, territoriales y de recursos entre las distintas administraciones.

En ese sentido, Moya, aseguró que “hoy en día hay, hay un claro incremento en el número de ciberataques y en su agresividad, y en el caso de la Diputación de Valencia, cuyo ámbito de actuación son las entidades locales, la gran diversidad se da entre las propias administraciones. Entre los distintos municipios, existe una clara brecha tecnológica, tanto en infraestructuras como en recursos personales especializados en ciberseguridad”, afirmó al tiempo que señaló cómo “falta un importante esfuerzo de coordinación entre las distintas administraciones”. Esta coordinación debe venir, según manifestó, a través de “planes coordinados, que lleguen a todas las administraciones y, que cuenten con una mayor dotación económica y mantenida en el tiempo”,

Estrategia sostenida en el tiempo

Ignacio Pérez, responsable de Seguridad Aragonesa de Servicios Telemáticos, afirmó que “las inversiones solamente basadas en titulares no valen. Hay que invertir de forma constante y ponderada en el tiempo”.

Pérez explicó cómo desde su entidad se dan servicios TIC a más de 300 municipios, con 1.900 ubicaciones físicas distintas, entre las que se encuentran también hospitales o juzgados.

Y es que, en una comunidad, como es la aragonesa, con una gran extensión, la diferencia territorial también marca la estrategia de ciberseguridad del organismo que está marcada por el análisis previo de riesgos. “Ningún tipo de organismo va a estar totalmente protegido; es imposible. Por eso es necesario analizar de qué recursos se dispone y de las prioridades según el nivel de riesgo que se pueden asumir. Es complicado decir esto pero es así porque los recursos no son infinitos”, aseguró el portavoz aragonés.

Además, el responsable de Seguridad Aragonesa de Servicios Telemáticos quiso sacar a colación la migración al cloud por parte de la Administración Pública, una opción que, como señalaba, abre muchas oportunidades pero también riesgos: “Con la migración a la nube se pierde la soberanía digital ya que no se puede garantizar que el proveedor cloud no tenga una puerta trasera… o un incendio. Y lo que es evidente es que la responsabilidad del servicio sigue siendo tuya y no puedes alegar que ha tenido un problema de seguridad el proveedor. Tú eres el responsable de que el servicio se haya caído”, aseguró.

Privilegios y autenticación del usuario

Pero, ¿cuáles son entonces, con esos recursos y limitaciones, las soluciones tecnológicas que pueden ayudar a las distintas administraciones públicas en su lucha contra los ciberataques? ¿Cuáles son actualmente las principales brechas de seguridad a las que se enfrentan también las AA.PP. y cómo la tecnología puede ayudarles a gestionarlas?

Pedro Álamo, Senior Named Account Manager Public Sector de Proofpoint reiteraba al igual que la representante de Madrid Digital cómo el factor humano sigue siendo el principal riesgo para cualquier organismo y, concretamente, el uso del correo electrónico que los empleados hacen. En su opinión, “además de esto las amenazas principales son la suplantación de identidad, aquellas en la que el atacante pretende ser el usuario, con suplantación de identidad, dominios, etc. y las que acaban convirtiéndose en el usuario, ataques de malware, phising, robo de contraseñas, … Y esos ataques vienen, de forma mayoritaria, a través del correo electrónico. Concretamente en un 90% de los casos”.

Por ello, Álamo insistía en la necesidad de contar con herramientas tecnológica que protejan el correo electrónico de forma efectiva, en todo momento y de los ataques más novedosos. Pero además es necesario tener información, “soluciones tecnológicas que den visibilidad a qué ataques se están produciendo, qué personas o áreas son las más atacadas, etc. Es la única forma de, con esa información, poder tomar decisiones”.

Zero Trust como metodología

Para lograr una efectiva protección hay una tendencia que cobra especial protagonismo como es Zero Trust. Un tipo de protección que es la que defienden desde VMware. La idea de Zero Trust es muy sencilla: partiendo de la idea de que el usuario es un eslabón muy vulnerable, el enfoque es un sistema de privilegios en el que “cuantos menos privilegios tenga cada usuario, mejor. Porque el problema en el que se incurre muchas veces “ es que no se trata de únicamente poner más capas de seguridad sino de tener una estrategia en la que las herramientas sean más consistentes”, defendió Ignacio Arrieta, Solutions Engineering Director de VMware.

Arrieta señalo que esta estrategia pasa por ” tener una visión completa; entender qué está pasando en las apps, en las redes, en la infraestructura… Y, a todo ello, aplicar inteligencia. De hecho, cada día vemos más cómo la IA es especialmente útil para llegar a tiempo, pero también para predecir fallos, riesgos y vulnerabilidades. En definitiva, se trata de aplicar esta tecnología para llegar donde los humanos no podemos”

En la misma línea se situó el Regional Sales Manager para España y Portugal de Thales, Guillermo Martín defendió también la necesidad de implementar una estrategia de ciberseguridad que sitúe al usuario en el centro: “Lo que se impone es partir de una gestión de identidades correcta, y partiendo de eso, establecer estrategias y privilegios de acceso. Saber quién es cada usuario, a qué se conecta, desde dónde, etc. El 81 por ciento de las fugas de información vienen provocadas por suplantaciones de identidad y una cadena es tan fuerte como lo sea su eslabón más débil”, afirmó para incidir en la necesidad de gestionar y controlar la identidades de esos usuarios de forma correcta.

El problema de la protección radica en que los ataques son cada vez más numerosos y sofusticados: “Nos encontramos con que hay cada vez más ingeniería social, más phising, ataques a contenedores… La única forma de mejorar es entrenarte, hacer maniobras como hacen los bomberos para cuando se produzca el ciberataque. Se trata de tener planes y probar que estos funcionan antes de que ocurra realmente el ciberataque”, recomendaba en este sentido el portavoz de VMware.

Un consejo en el que coincidió Pedro Álamo, de Proofpoint: “Yo creo que hay que prepararse lo máximo posible para que cuando llegue el ataque te impacte lo menos posible. Es esencial además la visibilidad, por que mientras más información tengamos de lo que está pasando mejor podremos actuar y reaccionar”.

En este sentido, el portavoz de Thales comentó que “hay que conjugar estrategia y tecnología para prevenir y proteger al sector público, en un entorno que se encuentraen constante cambio ydonde ya no podemos entender la ciberseguridad como antes”.